Phóng to Phóng to |

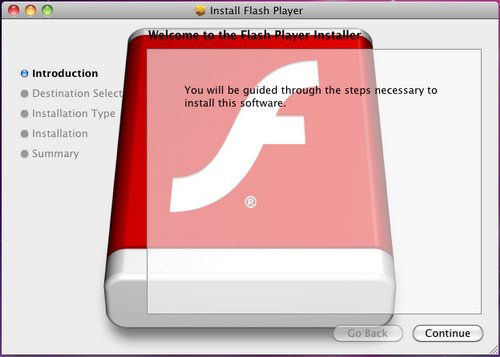

| Mã độc mới giả dạng thành trình ứng dụng Adobe Flash để thâm nhập vào hệ thống dùng Mac OS X - Ảnh: Sophos |

Các chuyên gia bảo mật tại hai hãng F-Secure và Sophos cùng lên tiếng cảnh báo về mức độ nguy hiểm của loại mã độc mới này. F-Secure đặt tên cho loại mã độc mới là Trojan-Downloader:OSX/Flashback.C và Sophos gọi nó là OSX/Tsunami-A.

Theo Robert Lipovsky, chuyên gia nghiên cứu bảo mật từ hãng ESET, loại trojan này được "tái chế" từ phiên bản gốc của loại backdoor (*) Linux/Tusunami (Troj/Kaiten, tên theo Sophos) được khám phá vào năm 2002.

Loại trojan mới giả dạng thành các phần mềm phổ biến như Adobe Flash, dẫn dụ nạn nhân cài đặt vào hệ thống. Một khi nạn nhân cài đặt và gõ mật khẩu quản trị (admin), OSX/Tsunami-A sẽ chép đè thuật toán phòng vệ của Mac OS X (cho phép tải các bản vá chống malware từ Apple) bằng thuật toán mới. Theo đó, hệ thống sẽ hoàn toàn bất lực trước OSX/Tsunami-A và cả những đợt malware mới sẽ được tải về tiếp theo.

OSX/Tsunami-A có hai chức năng chính khi thâm nhập thành công vào hệ thống: biến máy tính nạn nhân thành công cụ tấn công từ chối dịch vụ (DDoS) vào các hệ thống máy chủ, website khi có lệnh và công dụng còn lại là thực hiện các chỉ thị từ xa, hay nói cách khác là hệ thống đã nằm trong tay tin tặc, chịu sự điều khiển tùy ý.

Các loại mã độc tấn công Mac OS X đã bắt đầu nhen nhóm từ năm 2009 nhưng chưa thật sự gây ra nguy cơ bảo mật lớn nào cho đến khi loại mã độc mang tên chào đời. Nó giả dạng thành phần mềm bảo mật cho máy Mac. Apple đã nhanh chóng cập nhật phiên bản mới cho Mac OS X khiến các loại malware khó sống hơn. Nhiều biến thể mới của mã độc lần lượt ra mắt, chạy đua cùng các phần mềm bảo mật cho Mac OS X.

Mặc dù gần như tất cả các phần mềm bảo mật cho Mac OS X đều có khả năng ngăn chặn malware hữu hiệu nhưng yếu điểm lớn duy nhất vẫn tạo khe hở để mã độc thâm nhập, đó chính là yếu tố con người. Tâm lý chủ quan của người dùng Mac trước nay không hề lo ngại virus hay trojan như người dùng Windows là điều cần thay đổi.

(*) backdoor: loại mã độc thâm nhập vào hệ thống, "mở cửa hậu" để các loại virus khác thâm nhập theo sự điều khiển của hacker.

|

Khóa mã độc mới qua thao tác thủ công Website F-Secure đã hướng dẫn cách thức khóa mã độc mới, ngăn không cho chúng tiếp tục hoạt động trên hệ thống qua các thao tác sau: Trong cửa sổ Terminal, chuyển đổi các tập tin PLIST bị nhiễm sang XML bằng câu lệnh:

Loại bỏ giá trị sau khỏi các tập tin PLIST: <keyLSEnvironment</key<dict<keyDYLD_INSERT_LIBRARIES</key<string%malware_path%</string </dict Cuối cùng, xóa tập tin được chỉ định nằm trong đường dẫn %malware_path%. Lưu ý: đây chỉ là các thao tác khóa chứ không phải loại bỏ, các tập tin XProtectUpdater đã chép đè không thể hồi phục được. Bạn đọc có thể tải phần mềm bảo mật miễn phí cho Mac OS X từ Sophos tại đây. |

Tối đa: 1500 ký tự

Hiện chưa có bình luận nào, hãy là người đầu tiên bình luận